Wild West Recargado | Ricardo Mansilla

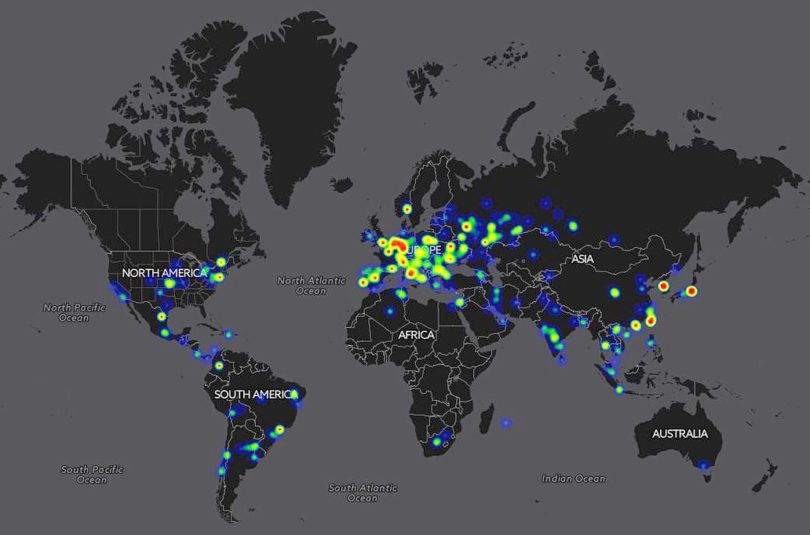

El 12 de mayo se divulgó a nivel mundial la noticia de que unransomware, un tipo de programa malicioso que toma el control del sistema operativo en una gama muy extensa de equipos electrónicos y cuya finalidad declarada es pedir un rescate por el retorno del mando sobre el dispositivo, había infectado cientos de miles de computadoras alrededor del planeta, creando una crisis en el sistema de salud de Gran Bretaña, colapsando de modo parcial la red de Telefónica, Gas Natural e Iberdrola en España. En las primeras horas parecía que el país más afectado de Latinoamérica había sido Brasil, pero posteriores valoraciones de los daños pusieron a México a la cabeza de la lista de perjudicados.

Esta nueva cepa de ransomware conocida como WannaCry (o también WanaCrypt0r o Wcry) pedía el primer día un rescate de USD 300, que debía ser pagado en Bitcoins, una moneda digital no controlada por ningún banco central ni entidad financiera en el planeta. La tarifa creció súbitamente al doble tres días después, con la amenaza adicional de la destrucción definitiva de los datos si el pago no se hacía en la semana posterior al secuestro.

WannaCry aprovechó una de las frecuentes vulnerabilidades del sistema operativo Windows. En esta ocasión la debilidad era conocida como EternalBlue, había sido detectada por la NSA y aparentemente la utilizaban para penetrar en la infraestructura financiera en el Medio Oeste (Qatar, Dubai, Abu Dhabi, Siria, Yemen y los territorios palestinos). En el mes de marzo el grupo de hackers Shadow Brokers penetró los servidores de la NSA capturando y haciendo públicas una buena cantidad de herramientas de hackeo, en particular este “exploit”.

Tal vez la más básica y profunda reflexión que tenemos que hacer acerca de este fenómeno social debe dirigirse al reconocimiento de la tremenda dependencia que hemos generado de nuestros dispositivos electrónicos. La producción de ransomwares es un negocio criminal del orden de los miles de millones de dólares anuales. La única razón de este éxito es sin duda la alta valoración que le concedemos a los datos que almacenamos en nuestras computadoras, teléfonos inteligentes y tablets. Pero si los antecedentes apuntaban a que las victimas más frecuentes eran el ciudadano común, los últimos ataques muestran que también las instituciones están en la mira de los forajidos. Al momento de escribir estas líneas era noticia el chantaje al que era sometido Disney, luego de que una película aún sin estrenar pudiera estar disponible en internet si no se cumplían los requerimientos de un rescate.

Por otra parte, existe un desvanecimiento de la percepción de seguridad. Durante siglos los seres humanos gustamos de vivir en ciudades, de preferencia con murallas perimetrales que nos protegían de todo tipo de peligros, en particular de los asaltos. Tal vez el más extremo ejemplo de esta situación es el sistema monástico, donde los ordenados de los diferentes tipos de congregaciones se refugiaban para resguardarse de lo que desde su punto de vista era una realidad hondamente pecaminosa. Las carreteras y caminos entre pueblos y ciudades eran los espacios más idóneos para la transgresión de la ley.

Tal situación ha cambiado totalmente. En la intimidad de nuestros hogares, nuestras computadoras, tablets, teléfonos y televisores inteligentes, impresoras y otros dispositivos electrónicos pueden ser hackeados y exigirnos un rescate para recobrar su control. El asalto a nuestra privacidad puede ir más lejos. Los micrófonos y cámaras de nuestros televisores y computadoras pueden ser usados para escucharnos. La reciente sustracción de información de los servidores de la NSA y la CIA sugiere que en el futuro los intrusos pueden no ser solamente servicios de inteligencia.

El origen de esta debilidad subyace en la estructura de los sistemas operativos más usados a nivel planetario por nuestros dispositivos electrónicos. La complejidad de los mismos crece a una tasa muy alta y miles de líneas nuevas de código son adicionadas con frecuencia en los llamados “parches” de seguridad. Esta situación no parece que vaya a cambiar en el mediano plazo.

Por último, internet ha colapsado las distancias, poniendo a casi todo el planeta al alcance de nuestros teclados. Esto es una hoja de doble filo, pues hace un par de siglos un asaltante del Medio Oeste norteamericano no podía perjudicar a nadie que se desplazara por las afueras de París. En la actualidad, la mayoría de nosotros no puede saber si el que nos acabar de robar la contraseña está al otro lado del mundo o es nuestro vecino de los altos.

Te puede interesar

Publicaciones del COMECSO

Roberto Holguín Carrillo - Ene 08, 2025Este espacio reúne la gran mayoría de la producción editorial de nuestra asociación. A lo largo de casi cinco décadas,…

Convocatoria a la 8a Semana Nacional de las Ciencias Sociales

Laura Gutiérrez - Abr 10, 2025El Consejo Mexicano de Ciencias Sociales Convoca a las entidades académicas de las Ciencias Sociales, escuelas, facultades, centros e institutos…

Horizontes de investigación sobre la Inteligencia Artificial desde las Ciencias Sociales

comecso - Abr 09, 2025El Consejo Mexicano de Ciencias Sociales, A.C. Convoca a las personas que deseen participar en el Grupo de Trabajo Horizontes…

Cartografías del sufrimiento socioambiental en América Latina

Laura Gutiérrez - Abr 09, 2025Coloquio Internacional Cartografías del sufrimiento socioambiental en América Latina Del 16 al 18 de junio de 2025 Modalidad virtual Presentación…

Excelente trabajo

Gracias Tobias